Στη σύγχρονη ψηφιακή εποχή, η κυβερνοασφάλεια αποτελεί θεμέλιο για την ομαλή και ασφαλή λειτουργία κάθε επιχείρησης. Από μικρές startups μέχρι πολυεθνικούς κολοσσούς, η προστασία των πληροφοριακών συστημάτων, των δεδομένων πελατών και των επιχειρησιακών διαδικασιών είναι πλέον ζωτικής σημασίας. Σύμφωνα με πρόσφατα στοιχεία, το κόστος των κυβερνοεπιθέσεων παγκοσμίως αναμένεται να ξεπεράσει τα 10,5 τρισεκατομμύρια δολάρια ετησίως μέχρι το 20251, με τον μέσο χρόνο εντοπισμού μιας παραβίασης να φτάνει τις 280 ημέρες2.

Γιατί είναι σημαντική η κυβερνοασφάλεια σήμερα;

- Οι κυβερνοεπιθέσεις αυξάνονται κατά 50% ετησίως3

- Το 43% των επιθέσεων στοχεύουν μικρομεσαίες επιχειρήσεις4

- Το 60% των ΜμΕ που πέφτουν θύματα κυβερνοεπίθεσης κλείνουν εντός 6 μηνών5

- Το μέσο κόστος μιας παραβίασης δεδομένων υπερβαίνει τα 4,35 εκατομμύρια δολάρια6

Ποιες είναι όμως οι ενέργειες που πρέπει να ακολουθήσει μια επιχείρηση ώστε να διασφαλίσει την ψηφιακή της ασφάλεια;

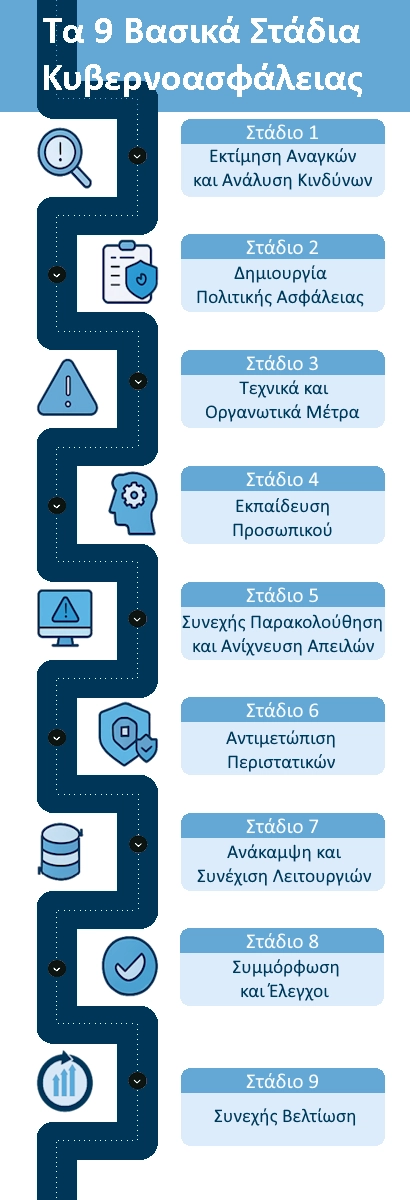

Τα 9 Βασικά Στάδια Κυβερνοασφάλειας

1. Εκτίμηση Αναγκών και Ανάλυση Κινδύνων

Η πρώτη και πιο κρίσιμη φάση είναι η αξιολόγηση των κινδύνων (Risk Assessment). Η επιχείρηση πρέπει να αναγνωρίσει τα δεδομένα και τις ψηφιακές υποδομές που θεωρούνται κρίσιμες, να εντοπίσει πιθανές απειλές και ευπάθειες, και να υπολογίσει τις πιθανές επιπτώσεις από ένα

κυβερνοεπεισόδιο.

Πρακτικά βήματα:

- Καταγραφή πόρων (Asset Inventory): Δημιουργήστε και διατηρήστε ενημερωμένο κατάλογο όλων των ψηφιακών περιουσιακών στοιχείων (hardware, software, δεδομένα)

- Κατηγοριοποίηση δεδομένων: Χαρακτηρίστε τα δεδομένα βάσει ευαισθησίας (π.χ. δημόσια, εσωτερικά, εμπιστευτικά, απόρρητα)

- Threat Modeling: Αναλύστε τις πιθανές μεθόδους επίθεσης που θα μπορούσαν να στοχεύσουν τα συστήματά σας

- Vulnerability Assessment: Χρησιμοποιήστε εργαλεία σάρωσης για τον εντοπισμό τεχνικών αδυναμιών

2. Δημιουργία Πολιτικής Ασφάλειας

Μια σαφής και εφαρμόσιμη πολιτική κυβερνοασφάλειας θέτει τους κανόνες για τη χρήση, την αποθήκευση και την προστασία των ψηφιακών πόρων. Ορίζει ρόλους και υπευθυνότητες και διαμορφώνει τη βάση για όλη την υπόλοιπη στρατηγική.

Βασικά στοιχεία μιας ολοκληρωμένης πολιτικής:

- Πολιτική αποδεκτής χρήσης (AUP): Καθορίζει τους κανόνες για τη χρήση εταιρικών συσκευών και συστημάτων

- Πολιτική διαχείρισης κωδικών: Ορίζει τις απαιτήσεις πολυπλοκότητας και συχνότητας αλλαγής κωδικών

- Πολιτική ελέγχου πρόσβασης: Καθορίζει ποιος έχει πρόσβαση σε ποια συστήματα και δεδομένα

- Πολιτική χρήσης φορητών συσκευών (BYOD): Ρυθμίζει τη χρήση προσωπικών συσκευών στο εταιρικό περιβάλλον

- Πολιτική απομακρυσμένης εργασίας: Ειδικά σημαντική στη μετα-COVID εποχή

3. Τεχνικά και Οργανωτικά Μέτρα

Η επιχείρηση πρέπει να εφαρμόσει τα κατάλληλα μέτρα προστασίας που αποτελούν την πρώτη γραμμή άμυνας απέναντι στις κυβερνοαπειλές.

Βασικά τεχνικά μέτρα:

- Περιμετρική ασφάλεια: Εγκατάσταση και ρύθμιση προηγμένων firewall και IPS/IDS συστημάτων

- Endpoint Protection: Ολοκληρωμένες λύσεις antivirus, anti-malware και EDR (Endpoint Detection and Response)

- Διαχείριση ενημερώσεων (Patch Management): Αυτοματοποιημένα συστήματα ενημέρωσης λογισμικού και firmware

- Κρυπτογράφηση:

- Κρυπτογράφηση δεδομένων σε ηρεμία (at rest)

- Κρυπτογράφηση δεδομένων εν κινήσει (in transit)

- Κρυπτογράφηση επικοινωνιών (TLS/SSL)

- Ασφαλής απομακρυσμένη πρόσβαση: Υλοποίηση VPN με ισχυρή κρυπτογράφηση

- Πολυπαραγοντική αυθεντικοποίηση (MFA): Εφαρμογή σε όλα τα κρίσιμα συστήματα

- Διαχείριση ταυτοτήτων και δικαιωμάτων (IAM): Υιοθέτηση αρχής ελάχιστων προνομίων

Αναδυόμενες τεχνολογίες προστασίας:

- Zero Trust Architecture: Αντιμετώπιση κάθε πρόσβασης ως δυνητικά επικίνδυνης7

- SASE (Secure Access Service Edge): Ενοποίηση δικτύωσης και ασφάλειας στο cloud8

- XDR (Extended Detection and Response): Ολιστική προσέγγιση ανίχνευσης απειλών9

4. Εκπαίδευση Προσωπικού

Ο “ανθρώπινος παράγοντας” είναι συχνά ο πιο ευάλωτος κρίκος στην αλυσίδα της κυβερνοασφάλειας. Η τακτική εκπαίδευση των εργαζομένων στην αναγνώριση απειλών όπως το phishing ή το social engineering είναι απαραίτητη. Η ευαισθητοποίηση δημιουργεί μια κουλτούρα ασφάλειας.

Αποτελεσματική στρατηγική εκπαίδευσης:

- Προσομοιώσεις phishing: Διεξαγωγή τακτικών ασκήσεων για να εξασκηθούν οι εργαζόμενοι στην αναγνώριση ύποπτων emails

- Gamification: Παιχνιδοποίηση της εκπαίδευσης για αύξηση του ενδιαφέροντος και της συμμετοχής

- Microlearning: Σύντομα, στοχευμένα εκπαιδευτικά modules που προσαρμόζονται στις ανάγκες κάθε ρόλου

- Ενημέρωση για τις τρέχουσες απειλές: Τακτική ενημέρωση για νέες μεθόδους επίθεσης

- Εκπαίδευση νεοεισερχόμενων: Υποχρεωτική εκπαίδευση κυβερνοασφάλειας ως μέρος του onboarding

5. Συνεχής Παρακολούθηση και Ανίχνευση Απειλών

Η επιχείρηση πρέπει να διαθέτει μηχανισμούς για τον εντοπισμό ύποπτης δραστηριότητας. Η έγκαιρη ανίχνευση μειώνει δραματικά το κόστος αντιμετώπισης των περιστατικών.

Συστήματα παρακολούθησης:

- Security Information and Event Management (SIEM): Κεντρική συλλογή και ανάλυση συμβάντων ασφαλείας

- Network Traffic Analysis (NTA): Παρακολούθηση της κίνησης δικτύου για ανίχνευση ανωμαλιών

- User and Entity Behavior Analytics (UEBA): Εντοπισμός ασυνήθιστης συμπεριφοράς χρηστών και συστημάτων

- Honeypots & Honeynets: Παγίδες για την προσέλκυση και παρακολούθηση επιτιθέμενων

- Threat Intelligence Feeds: Συνδρομή σε υπηρεσίες πληροφοριών για απειλές

Βέλτιστες πρακτικές παρακολούθησης:

- 24/7 monitoring: Συνεχής παρακολούθηση για κρίσιμα συστήματα

- Automated alerting: Άμεσες ειδοποιήσεις για ύποπτα συμβάντα

- Log retention: Διατήρηση αρχείων καταγραφής για επαρκές χρονικό διάστημα (συνήθως 6-12 μήνες)

- Correlation rules: Δημιουργία κανόνων συσχέτισης για εντοπισμό πολύπλοκων επιθέσεων

6. Αντιμετώπιση Περιστατικών (Incident Response)

Κανένα σύστημα δεν είναι απρόσβλητο. Είναι απαραίτητο να υπάρχει σχέδιο απόκρισης σε περιστατικά, το οποίο προβλέπει τα βήματα που πρέπει να ακολουθηθούν σε περίπτωση παραβίασης.

Φάσεις αποτελεσματικής διαχείρισης περιστατικών:

- Προετοιμασία: Δημιουργία της ομάδας απόκρισης (CSIRT) και των διαδικασιών

- Αναγνώριση: Εντοπισμός του περιστατικού και αρχική αξιολόγηση

- Περιορισμός: Άμεσα μέτρα για τον περιορισμό της επίπτωσης

- Εξάλειψη: Απομάκρυνση της απειλής από το περιβάλλον

- Αποκατάσταση: Επαναφορά των συστημάτων σε κανονική λειτουργία

- Ανάλυση: Διερεύνηση του περιστατικού και εξαγωγή συμπερασμάτων

- Αναφορά: Καταγραφή του περιστατικού και ενημέρωση των ενδιαφερόμενων μερών

Εργαλεία και τεχνικές:

- Forensic analysis: Εξειδικευμένα εργαλεία για τη συλλογή αποδεικτικών στοιχείων

- Incident response platforms: Πλατφόρμες συντονισμού και διαχείρισης περιστατικών

- Containment strategies: Στρατηγικές απομόνωσης επηρεαζόμενων συστημάτων

- Tabletop exercises: Τακτικές ασκήσεις προσομοίωσης περιστατικών

7. Ανάκαμψη και Συνέχιση Λειτουργιών

Ένα κυβερνοεπεισόδιο μπορεί να προκαλέσει διακοπή λειτουργίας. Το σχέδιο επιχειρησιακής συνέχειας (BCP) και η στρατηγική αποκατάστασης από καταστροφή (Disaster Recovery) διασφαλίζουν την επιστροφή στην κανονικότητα το ταχύτερο δυνατό.

Βασικές έννοιες και μετρικές:

- RPO (Recovery Point Objective): Πόσα δεδομένα μπορείτε να χάσετε (χρονικά) σε περίπτωση καταστροφής

- RTO (Recovery Time Objective): Πόσο γρήγορα πρέπει να επαναλειτουργήσουν τα συστήματα

- Στρατηγικές backup:

- 3-2-1 κανόνας (3 αντίγραφα, 2 διαφορετικά μέσα, 1 εκτός εγκατάστασης)

- Τακτικός έλεγχος αποκατάστασης από backup

- Κρυπτογραφημένα backups

- Alternative site strategies:

- Hot sites: Πλήρως λειτουργικές εφεδρικές εγκαταστάσεις

- Warm sites: Μερικώς διαμορφωμένες εφεδρικές εγκαταστάσεις

- Cold sites: Βασικές υποδομές χωρίς εγκατεστημένα συστήματα

8. Συμμόρφωση και Έλεγχοι

Η επιχείρηση πρέπει να συμμορφώνεται με τα ισχύοντα νομικά και κανονιστικά πλαίσια. Η συμμόρφωση όχι μόνο αποτρέπει τα πρόστιμα, αλλά αποτελεί και βασικό στοιχείο μιας ολοκληρωμένης στρατηγικής ασφάλειας.

Κανονιστικά πλαίσια:

- GDPR: Κανονισμός για την προστασία προσωπικών δεδομένων στην ΕΕ (πρόστιμα έως 20 εκατ. € ή 4% του παγκόσμιου τζίρου)10

- NIS2: Οδηγία για την ασφάλεια δικτύων και πληροφοριών (επέκταση του NIS από το 2022)11

- PCI DSS: Πρότυπο ασφάλειας για επεξεργασία καρτών πληρωμών

- Τομεακοί κανονισμοί: Ειδικοί κανονισμοί για χρηματοπιστωτικά ιδρύματα, υγειονομική περίθαλψη, κ.λπ.

Πρότυπα και πιστοποιήσεις:

- ISO 27001: Διεθνές πρότυπο για συστήματα διαχείρισης ασφάλειας πληροφοριών

- SOC 2: Πιστοποίηση για ασφάλεια, διαθεσιμότητα και εμπιστευτικότητα

- NIST Cybersecurity Framework: Πλαίσιο βέλτιστων πρακτικών από το Εθνικό Ινστιτούτο Προτύπων και Τεχνολογίας των ΗΠΑ12

Τύποι ελέγχων:

- Vulnerability Assessments: Αξιολόγηση τεχνικών αδυναμιών

- Penetration Testing: Προσομοίωση πραγματικών επιθέσεων

- Security Audits: Συνολική αξιολόγηση της ασφάλειας

- Red Team Exercises: Προηγμένες ασκήσεις προσομοίωσης επιθέσεων

9. Συνεχής Βελτίωση

Η κυβερνοασφάλεια δεν είναι μια εφάπαξ ενέργεια αλλά μια συνεχής διαδικασία. Η τεχνολογία, οι απειλές και οι ανάγκες εξελίσσονται — άρα και η στρατηγική πρέπει να αναθεωρείται και να ενισχύεται συνεχώς.

Μεθοδολογία συνεχούς βελτίωσης:

- Plan-Do-Check-Act (PDCA): Κύκλος διαρκούς βελτίωσης

- Key Performance Indicators (KPIs): Μετρήσιμοι δείκτες απόδοσης ασφάλειας

- Security Maturity Models: Αξιολόγηση και χαρτογράφηση της ωριμότητας της ασφάλειας

- Benchmarking: Σύγκριση με βέλτιστες πρακτικές του κλάδου

- Lessons Learned: Αξιοποίηση διδαγμάτων από περιστατικά

Ειδικές Προκλήσεις και Λύσεις για Διαφορετικά Μεγέθη Επιχειρήσεων

Για Μικρές Επιχειρήσεις (1-50 εργαζόμενοι)

- Περιορισμένοι πόροι: Εστίαση στα βασικά μέτρα με το μεγαλύτερο αντίκτυπο

- Managed Security Services: Εξωτερική ανάθεση λειτουργιών ασφάλειας

- Cloud Security: Αξιοποίηση ενσωματωμένων χαρακτηριστικών ασφάλειας των παρόχων cloud

Για Μεσαίες Επιχειρήσεις (51-250 εργαζόμενοι)

- Hybrid approach: Συνδυασμός εσωτερικών πόρων και εξωτερικών συνεργατών

- Security automation: Αυτοματοποίηση επαναλαμβανόμενων εργασιών ασφάλειας

- Risk-based prioritization: Ιεράρχηση των επενδύσεων με βάση τον κίνδυνο

Για Μεγάλες Επιχειρήσεις (250+ εργαζόμενοι)

- Dedicated security team: Εξειδικευμένη ομάδα με διαφορετικούς ρόλους (SOC, CISO κ.λπ.)

- Enterprise security architecture: Ολοκληρωμένη αρχιτεκτονική ασφάλειας

- Advanced security operations: Προηγμένες λειτουργίες ασφάλειας με AI και αυτοματισμούς

Συμπέρασμα

Η αποτελεσματική κυβερνοασφάλεια είναι συνδυασμός στρατηγικής, τεχνολογίας και κουλτούρας. Δεν αποτελεί απλώς τεχνικό ζήτημα, αλλά έχει σημαντικές επιχειρηματικές προεκτάσεις που επηρεάζουν τη φήμη, την εμπιστοσύνη των πελατών και τελικά την επιβίωση της επιχείρησης.

Ακολουθώντας μια σαφή και συστηματική προσέγγιση μέσα από τα παραπάνω στάδια, κάθε επιχείρηση μπορεί να μειώσει δραστικά τον ψηφιακό της κίνδυνο και να μετατρέψει την κυβερνοασφάλεια από αναγκαίο κακό σε επιχειρηματικό πλεονέκτημα.

- Cybersecurity Ventures. (2022). “2022 Cybersecurity Almanac: 100 Facts, Figures, Predictions and

Statistics” (https://cybersecurityventures.com/cybersecurity-almanac-2022/). ↩︎ - IBM Security. (2023). “Cost of a Data Breach Report 2023”. (https://www.ibm.com/reports/data-breach) ↩︎

- World Economic Forum. (2023). “Global Cybersecurity Outlook 2023”. (https://www.weforum.org/reports/global-cybersecurity-outlook-2023/) ↩︎

- Verizon. (2023). “2023 Data Breach Investigations Report (DBIR)”. (https://www.verizon.com/business/resources/reports/dbir/) ↩︎

- National Cyber Security Alliance. (2023). “Small Business Cybersecurity Report”. (https://staysafeonline.org/resources/small-business-cybersecurity/) ↩︎

- IBM Security. (2023). “Cost of a Data Breach Report 2023”. (https://www.ibm.com/reports/data-breach) ↩︎

- Forrester Research. (2023). “The Zero Trust eXtended Ecosystem”. (https://www.forrester.com/report/the-zero-trust-extended-ecosystem/) ↩︎

- Gartner. (2023). “The Future of Network Security Is in the Cloud”. (https://www.gartner.com/en/documents/3947164/the-future-of-network-security-is-in-the-cloud) ↩︎

- ESG Research. (2023). “Extended Detection and Response (XDR)”. (https://www.esg-global.com/research/esg-brief-extended-detection-and-response-xdr) ↩︎

- European Commission. (2018). “General Data Protection Regulation (GDPR)”. (https://gdpr.eu/) ↩︎

- European Commission. (2022). “The NIS2 Directive”. (https://digital-strategy.ec.europa.eu/en/policies/nis2-directive) ↩︎

- National Institute of Standards and Technology. (2023). “Cybersecurity Framework”. (https://www.nist.gov/cyberframework) ↩︎